TAREA

1-CUALES SON LAS NORMAS DE ETIQUETA EN INTERNET

2-QUE ES UN BLOG

3-PARA QUE SIRVE UN BLOG

4-COMO CREAMOS UN BLOG EN BLOGGER DE GOOGLE

5-QUE ES VIRUS

6-TIPOS DE VIRUS

7-QUE ES UN ANTIVIRUS

5-QUE ES VIRUS

6-TIPOS DE VIRUS

7-QUE ES UN ANTIVIRUS

8-TIPOS DE ANTIVIRUS

SOLUCION

1-Normas de Etiqueta en Internet – Netiquette

Cuando nos comunicamos con otra persona frente a frente o por teléfono, utilizamos gestos, expresiones y/o modulaciones de la voz que ayudan a nuestro interlocutor a interpretar nuestro mensaje. Esas importantes ayudas audio-visuales de la comunicación no están presentes en la comunicación escrita por lo que es mas difícil transmitir ciertas ideas, conceptos o sentimientos.

La Netiquette es una serie de reglas de etiqueta que todos debemos conocer y seguir al comunicarnos a través de la red para una comunicación más efectiva y un mejor uso de los recursos y el tiempo. Debido a las características particulares del medio, es necesario utilizar algunos convencionalismos que ya se han establecido para poder comunicarnos efectivamente y evitar malos entendidos, ofender o ser ofendidos, así como un sinnúmero de otras cosas negativas que pueden surgir al no conocerlos.

Además del sentido común, los buenos modales, la cortesía, el respeto, la consideración y la tolerancia, estas son algunas reglas que debemos todos observar al comunicarnos a través de la Red:

1. Tenga siempre en mente que al otro lado de su pantalla hay un ser humano real, con sus propias ideas y sentimientos. Siempre escriba como si ambos se estuvieran mirando a los ojos. Nunca escriba nada que no le diría frente a frente a otra persona. Esta es tal vez la principal regla que deba tener presente siempre.

2. Mensajes enviados a listas de distribución de correo-e serán recibidos por todos los miembros. Mantenga sus MENSAJES PERSONALES a otros miembros EN PRIVADO y envíe a la lista solo aquellos mensajes que desee compartir y sean de interés para todos.

3. Mantenga sus comunicados breves y al grano.

4. No envíe a la lista anexos (attachments) largos (como archivos gráficos). De así hacerlo, se corre el riesgo de que los mismos no lleguen a su destino. El procedimiento correcto es colocarlos en algún lugar en la red y enviar el URL a la lista para que los interesados puedan accesarlos o describa el documento en la lista indicando que, a solicitud, puede ser enviado en forma directa a los interesados.

5. Al contestar algún mensaje, deje alguna cita para que se sepa a que se esta refiriendo usted, pero, por favor, recorte todo lo demás. Siempre que sea posible conteste al principio y deje la cita al final.

6. Utilice el “Asunto” (“Subject Line”) correctamente, cambiándolo cuando esté contestando algún mensaje cuyo tema ya no es el original.

7. Conozca y utilice las caritas de expresión para ayudar a transmitir algunos sentimientos, particularmente si está utilizando humor o sarcasmo.

8. Nunca conteste un e-mail cuando esté enojado o molesto.

9. Respete las leyes sobre Derechos Reservados.

10. Sea cuidadoso con información personal o privada. No publique a la lista datos de terceros (ej. dirección o número de teléfono).

11. Nunca cite en público correos-e que le fueron enviados en privado.

12. Cerciórese de que está enviando su correo-e al destinatario correcto cotejando el encasillado de “Enviar a:” (“Mail to”) de su programa de correos ANTES de oprimir el botón de “Enviar” (“Send”)

13. Las letras MAYÚSCULAS se pueden usar para sustituir acentos o para enfatizar, pero NO escriba todo en mayúsculas pues esto se interpreta en la red como que ¡USTED ESTA GRITANDO!

14. No utilice la lista para promocionar ni adelantar causas religiosas, filosóficas, políticas, comerciales o para promover su propio sitio web (website).

15. Sea tolerante. Recuerde que el botón de “Borrar” (“Delete”) le permite borrar e ignorar cualquier mensaje indeseado.

16. De sentirse usted ofendido por algo o alguien en la lista dirija sus quejas en privado al ofensor y/o al administrador de la lista. Alabanzas y felicitaciones en público, criticas y desacuerdos en privado. Traer asuntos negativos a la lista, en general no resolverá nada y propiciará un clima de debate estéril.

17. Si recibe usted un mensaje de aviso sobre un virus que se contagia por correo-el o algo similar, NO escriba a la lista para alertar a todos los miembros sobre esto. Lo más seguro se trata de uno de tantos “Hoaxes” (falsas alarmas) que abundan en la red. Notifique sólo a los Administradores y ellos investigarán. De ser necesario, ellos pasarán su aviso a la lista.

18. No es aceptable el uso de vocabulario obsceno o “picante” en los comunicados a la lista. Sin embargo, por consenso general se permite el uso de palabras “fuertes” en chistes, siempre y cuando el “Tema” (“Subject”) especifique claramente que se trata de un Chiste y en el texto se haga una advertencia y se deje un espacio razonable (varias líneas en blanco) que le permitan borrarlo antes de leerlo a personas sensibles a este tipo de vocabulario.

19. Cuando uno ingresa a una nueva cultura (y el ciberespacio tiene su propia cultura) es susceptible de cometer algunos errores sociales. Quizás se pueda ofender a personas sin querer hacerlo, o tal vez pueda malinterpretarse lo que otros dicen tomando represalias cuando no fue lo que se quiso decir. Para empeorar las cosas, a alguien en el ciberespacio le puede ser muy fácil olvidar que está interactuando con otras personas “reales”, no sólo con caracteres en una pantalla, sino “caracteres” humanos.

20. Todo el mundo fue un novato (newbie) alguna vez, muchos de ellos no tuvieron la oportunidad de leer el Netiquette. Por lo tanto, cuando alguien cometa algún error sea bondadoso con él. Quizás si el error es mínimo no sea necesario mencionar nada, siempre piense dos veces antes de reaccionar. Tener buenos modales no nos da derecho a corregir a los demás. Si se decide informar a alguien de algún tipo de error, hágalo cortésmente y si es posible enviando un e-mail privado en lugar de hacerlo público enviándolo a la lista o grupo de discusión. Dé a la gente el beneficio de la duda, asuma que el otro no sabía algo mejor y por sobre todas las cosas no sea arrogante.

21. Los anteriores lineamientos aplican igualmente a Foros, correo-e, listas de distribución de correo electrónico, salones de charla (chat rooms), Libros de Invitados y en general a todos los servicios que el Internet nos brinda.

* Los anteriores lineamientos fueron tomados de diversas fuentes en la Red y fueron modificados, traducidos o adaptados para nuestro contexto.

3-Nos permite hacer pública nuestra vida o lanzar mensajes a la Red que pueden llegar a mucha gente o a nadie. Se puede, incluso, ganar dinero con ellos. Conocer gente. Aportar algo de felicidad a la vidaEsta herramienta nos sirve para muchísimas cosas, como para investigar sobre algún tema en especial, comprar cosas o comunicarnos con amigos.O sea, que los blogs sirven para mucho. Se pueden utilizar con fines personales o profesionales. Solidarios o egoístas. Pero siempre hay que utilizarlos.Un blog nos puede servir como diario personal, esto es que podemos escribir las cosas que nos pasan dia a dia, claro debemos tener cuidado con las cosas que publicamos ya que es un espacio que cualquier pesona podra visitar.

4-Paso 1:Cuando estés en la página principal de tu cuenta de Blogger, haz clic sobre el botón Nuevo blog de la parte superior.

Paso 2:Verás que aparece una nueva ventana con varios campos. En el campo Título escribe el nombre que le darás a tu blog.

Paso 3:En el campo Dirección escribe cómo quieres que sea la URL de tu blog en internet. Si aparece un cuadro amarillo de alerta, es porque la dirección ya está siendo usada por otra persona.

Paso 4:Luego deberás seleccionar uno de los diseños de plantilla que aparecen en la parte central. No te preocupes si no puedes verlo en detalle; después podrás cambiarlo o modificarlo.

Paso 5:Finalmente, haz clic sobre el botón Crear blog y ¡listo! Tu blog ha sido creado así de fácil.

Paso 2:Verás que aparece una nueva ventana con varios campos. En el campo Título escribe el nombre que le darás a tu blog.

Paso 3:En el campo Dirección escribe cómo quieres que sea la URL de tu blog en internet. Si aparece un cuadro amarillo de alerta, es porque la dirección ya está siendo usada por otra persona.

Paso 4:Luego deberás seleccionar uno de los diseños de plantilla que aparecen en la parte central. No te preocupes si no puedes verlo en detalle; después podrás cambiarlo o modificarlo.

Paso 5:Finalmente, haz clic sobre el botón Crear blog y ¡listo! Tu blog ha sido creado así de fácil.

¿Cómo infecta un virus el computador?

- El usuario instala un programa infectado en su computador. La mayoría de las veces se desconoce que el archivo tiene un virus.

- El archivo malicioso se aloja en la memoria RAM de la computadora, así el programa no haya terminado de instalarse.

- El virus infecta los archivos que se estén usando en es ese instante.

- Cuando se vuelve a prender el computador, el virus se carga nuevamente en la memoria RAM y toma control de algunos servicios del sistema operativo, lo que hace más fácil su replicación para contaminar cualquier archivo que se encuentre a su paso.

6-Virus de Boot: Uno de los primeros tipos de virus conocido, el virus de boot infecta la partición de inicialización del sistema operativo. El virus se activa cuando la computadora es encendida y el sistema operativo se carga.

Time Bomb o Bomba de Tiempo: Los virus del tipo "bomba de tiempo" son programados para que se activen en determinados momentos, definido por su creador. Una vez infectado un determinado sistema, el virus solamente se activará y causará algún tipo de daño el día o el instante previamente definido. Algunos virus se hicieron famosos, como el "Viernes 13" y el"Michelangelo".

Lombrices, worm o gusanos: Con el interés de hacer un virus pueda esparcirse de la forma más amplia posible, sus creadores a veces, dejaron de lado el hecho de dañar el sistema de los usuarios infectados y pasaron a programar sus virus de forma que sólo se repliquen, sin el objetivo de causar graves daños al sistema. De esta forma, sus autores tratan de hacer sus creaciones más conocidas en internet. Este tipo de virus pasó a ser llamado gusano o worm. Son cada vez más perfectos, hay una versión que al atacar la computadora, no sólo se replica, sino que también se propaga por internet enviandose a los e-mail que están registrados en el cliente de e-mail, infectando las computadoras que abran aquel e-mail, reiniciando el ciclo.

Troyanos o caballos de Troya: Ciertos virus traen en su interior un código aparte, que le permite a una persona acceder a la computadora infectada o recolectar datos y enviarlos por Internet a un desconocido, sin que el usuario se de cuenta de esto. Estos códigos son denominadosTroyanos o caballos de Troya.

Inicialmente, los caballos de Troya permitían que la computadora infectada pudiera recibir comandos externos, sin el conocimiento del usuario. De esta forma el invasor podría leer, copiar, borrar y alterar datos del sistema. Actualmente los caballos de Troya buscan robar datos confidenciales del usuario, como contraseñas bancarias.

Los virus eran en el pasado, los mayores responsables por la instalación de los caballos de Troya, como parte de su acción, pues ellos no tienen la capacidad de replicarse. Actualmente, los caballos de Troya ya no llegan exclusivamente transportados por virus, ahora son instalados cuando el usuario baja un archivo de Internet y lo ejecuta. Práctica eficaz debido a la enorme cantidad de e-mails fraudulentos que llegan a los buzones de los usuarios. Tales e-mails contienen una dirección en la web para que la víctima baje, sin saber, el caballo de Troya, en vez del archivo que el mensaje dice que es. Esta práctica se denomina phishing, expresión derivada del verbo to fish, "pescar"en inglés. Actualmente, la mayoría de los caballos de Troya simulan webs bancarias, "pescando" la contraseña tecleada por los usuarios de las computadoras infectadas. Existen distintas formas para saber si estás infectado con un troyano y cómo eliminarlo de tu PC.

Hijackers: Los hijackers son programas o scripts que "secuestran" navegadores de Internet,principalmente el Internet Explorer. Cuando eso pasa, el hijacker altera la página inicial del navegador e impide al usuario cambiarla, muestra publicidad en pop-ups o ventanas nuevas, instala barras de herramientas en el navegador y pueden impedir el acceso a determinadas webs (como webs de software antivírus, por ejemplo).

Keylogger: El KeyLogger es una de las especies de virus existentes, el significado de los términos en inglés que más se adapta al contexto sería: Capturador de teclas. Luego que son ejecutados, normalmente los keyloggers quedan escondidos en el sistema operativo, de manera que la víctima no tiene como saber que está siendo monitorizada.Actualmente los keyloggers son desarrollados para medios ilícitos, como por ejemplo robo de contraseñas bancarias. Son utilizados también por usuarios con un poco más de conocimiento para poder obtener contraseñas personales, como de cuentas de email, MSN, entre otros. Existen tipos de keyloggers que capturan la pantalla de la víctima, de manera de saber, quien implantó el keylogger, lo que la persona está haciendo en la computadora. Cómo los keylogger nos roban la información? Cómo cuidarse?

|

Zombie:El estado zombie en una computadora ocurre cuando es infectada y está siendo controlada por terceros. Pueden usarlo para diseminar virus , keyloggers, y procedimientos invasivos en general. Usualmente esta situación ocurre porque la computadora tiene su Firewall y/o sistema operativo desatualizado. Según estudios, una computadora que está en internet en esas condiciones tiene casi un 50% de chances de convertirse en una máquina zombie, pasando a depender de quien la está controlando, casi siempre con fines criminales.  |

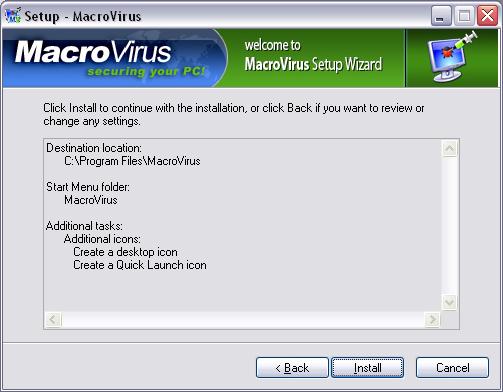

Virus de Macro:Los virus de macro (o macro virus) vinculan sus acciones a modelos de documentos y a otros archivos de modo que, cuando una aplicación carga el archivo y ejecuta las instrucciones contenidas en el archivo, las primeras instrucciones ejecutadas serán las del virus.

Virus de Macro:Los virus de macro (o macro virus) vinculan sus acciones a modelos de documentos y a otros archivos de modo que, cuando una aplicación carga el archivo y ejecuta las instrucciones contenidas en el archivo, las primeras instrucciones ejecutadas serán las del virus.Los virus de macro son parecidos a otros virus en varios aspectos: son códigos escritos para que, bajo ciertas condiciones, este código se "reproduzca", haciendo una copia de él mismo. Como otros virus, pueden ser desarrollados para causar daños, presentar un mensaje o hacer cualquier cosa que un programa pueda hacer.

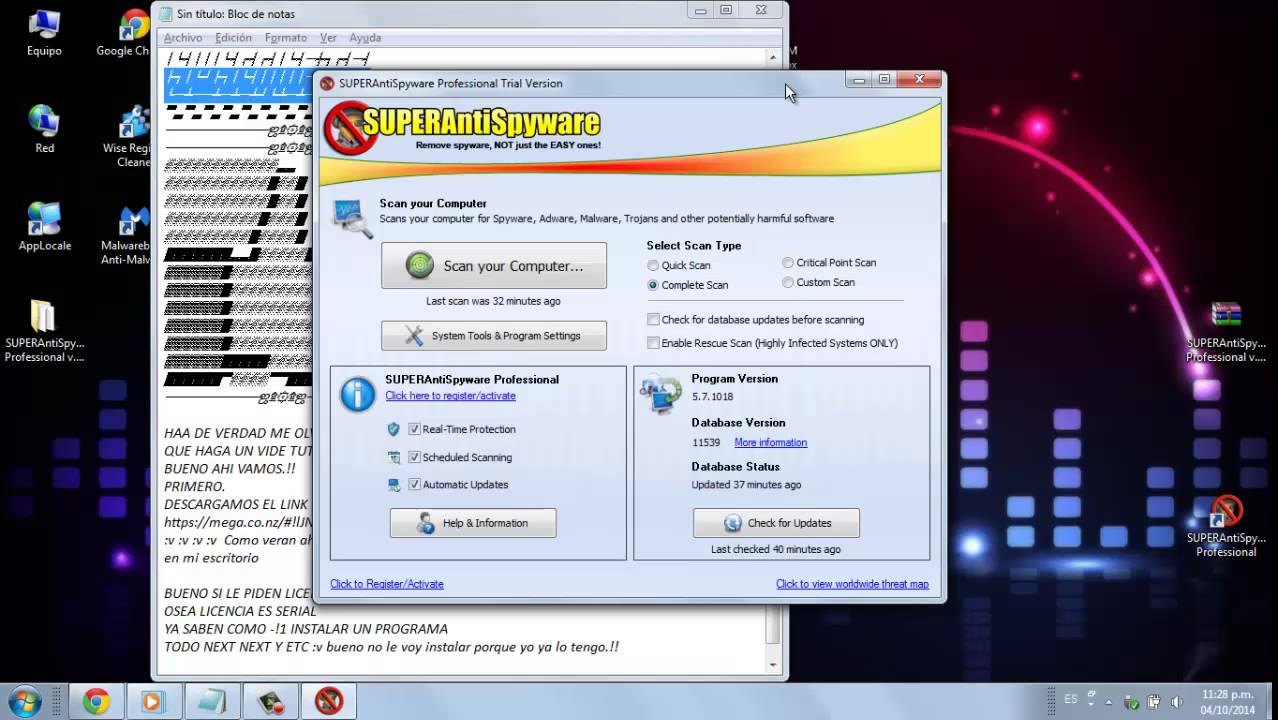

7-El antivirus es un programa que ayuda a proteger su computadora contra la mayoría de los virus, worms, troyanos y otros invasores indeseados que puedan infectar su ordenador.

Entre los principales daños que pueden causar estos programas están: la pérdida de rendimiento del microprocesador, borrado de archivos, alteración de datos, informacion confidencial expuestas a personas no autorizadas y la desinstalación del sistema operativo.

Los antivirus actuales cuentan con vacunas específicas para decenas de miles de plagas virtuales conocidas, y gracias al modo con que monitorizan el sistema consiguen detectar y eliminar los virus, worms y trojans antes que ellos infecten el sistema.

Esos programas identifican los virus a partir de "firmas", patrones identificables en archivos y comportamientos del ordenador o alteraciones no autorizadas en determinados archivos y áreas del sistema o disco rígido.

El antivirus debe ser actualizado frecuentemente, pues con tantos códigos maliciosos siendo descubiertos todos los días, los productos pueden hacerse obsoletos rápidamente. Algunos antivirus pueden ser configurados para que se actualicen automáticamente. En este caso, es aconsejable que esta opción esté habilitada.

Antivirus - ventajas y tipos

Los antivirus son uno de los puntos de apoyo básicos de un sistema de seguridad personal, al lado de firewalls y de detectores de spyware. Como en las otras categorías de software, también es posible encontrar buenos antivirus gratuitos y comerciales. Normalmente, los productos monitorizan actividades de virus en tiempo real y hacen verificaciones periódicas, o de acuerdo con la solicitud del usuario.

Los antivirus son uno de los puntos de apoyo básicos de un sistema de seguridad personal, al lado de firewalls y de detectores de spyware. Como en las otras categorías de software, también es posible encontrar buenos antivirus gratuitos y comerciales. Normalmente, los productos monitorizan actividades de virus en tiempo real y hacen verificaciones periódicas, o de acuerdo con la solicitud del usuario.

Además de tener uno de esos programas, usted puede querer utilizar unantivirus online, que no necesita ser instalado en el ordenador. Es útil en el caso de ya haber sufrido una infección, porque algunos virus y programas maliciosos impiden el funcionamiento correcto de los antivirus, y continúan actuando después de una verificación completa del sistema.

Los antivirus online también pueden ser útiles cuando se necesita usar sistemas desconocidos o sospechosos, como ordenadores colectivos en cibercafés. Otra ventaja de los verificadores online es que están siempre actualizados, pues estan hospedados en los servidores de las propias empresas que los mantienen.

8-Tipos de antivirus de computadora

Los antivirus informáticos son aquellos programas por el cual pueden ser evitados el ingreso de virus a la computadora

e incluso que se difundan en la misma. Los antivirus tiene la capacidad de eliminarlos y reparar los daños causados.

Los antivirus de las computadoras pueden ser clasificados en:

A) Antivirus en línea: en este caso no funcionan como medio de protección para la computadora, si no que son

utilizados para averiguar si hay virus en la misma. Estos sistemas no deben ser instalados ya que se chequea desde Internet.

Estos no actúan de manera constante ya que solo se activan cuando se ingresa a las páginas webs especializadas en ello.

B) Antivirus de Software: estos antivirus deben ser instalados en la computadora para que funcionen constantemente.

Estos son clasificados en:

1. Antivirus detectores: también conocidos bajo el nombre de antivirus rastreadores, tienen como finalidad encontrar

virus a través de la exploración en el sistema. Normalmente se utilizan para hallar a los virus que se encuentre en el

disco duro, en la memoria o en ciertos programas.

Según el método que usan estos antivirus para examinar los archivos pueden ser clasificados en:

Según el método que usan estos antivirus para examinar los archivos pueden ser clasificados en:

- Antivirus heurístico: en este caso los antivirus exploran cuando los programas actúan de una manera distinta a la habitual.

- Antivirus de patrón: los virus son detectados por su forma particular de actuar. Es decir que estos

2. Antivirus Residentes: este tipo de sistemas se mantienen continuamente en la memoria de la

computadora para poder reconocer el virus inmediatamente. El antivirus explora cada uno de los programas

cargados para corroborar que no posean virus. Además este sistema descubren los virus que pueden ser hallados en el disco duro,

la memoria o en ciertos programas. Estos también pueden ser clasificados en antivirus heurísticos y de patrón.

3. Antivirus Inmunizadores: más conocidos como protectores, estos antivirus permiten evitar el ingreso de virus a los programas.

Sin embargo no son los antivirus más recurridos ya que ocupan demasiado espacio de la memoria. Esto genera que los

programas y la computadora funcionen de una manera mucho más lenta.

4. Antivirus Eliminadores: estos virus también llamados limpiadores, entran en acción cuando ya fue desactivado el virus.

Es en ese momento que suprime desde un archivo, programas o del disco a los virus.

Este tipo de antivirus para poder eliminar a la infección debe posee la información de cómo debe ser eliminado cada virus

Este tipo de antivirus para poder eliminar a la infección debe posee la información de cómo debe ser eliminado cada virus

de manera particular.

No hay comentarios:

Publicar un comentario